Тесты цифровой техники

|

|

|

|

Обзор вирусной активности в феврале 2014 года

03.03.2014 10:57

версия для печати

Вирусная обстановка Согласно статистическим данным, собранным в феврале 2014 года с использованием лечащей утилиты Dr.Web CureIt!, среди выявленных на компьютерах угроз, как и в январе, лидирует распространяющийся под видом легитимного ПО установщик рекламных программ и сомнительных приложений Trojan.Packed.24524. Второе место, как и прежде, занимает рекламный троянец Trojan.LoadMoney.1, а на третьей позиции расположилась еще одна вредоносная программа, предназначенная для демонстрации навязчивой рекламы и подмены содержимого веб-страниц, — Trojan.Triosir.1. Этот троянец распространяется с использованием ресурсов партнерской программы Installmonster вместе с различными приложениями и использует для своей установки инсталлятор Amonetize (amonetize.com), при этом основные модули троянца реализованы в виде плагинов (надстроек) к популярным браузерам. Компания «Доктор Веб» уже сообщала о распространении данной вредоносной программы в одной из своих недавних публикаций. Двадцатка наиболее «популярных» троянцев, обнаруженных на ПК пользователей с помощью лечащей утилиты Dr.Web CureIt! в феврале 2014 года, приведена в следующей таблице.

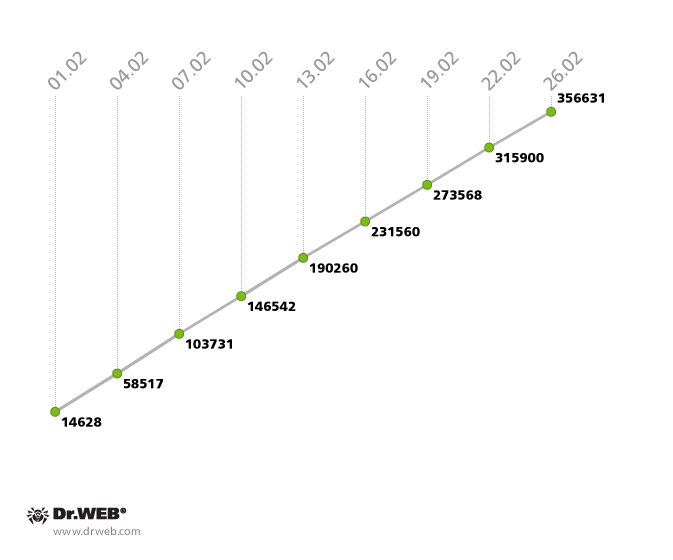

Ботнеты Отслеживаемая специалистами компании «Доктор Веб» бот-сеть, состоящая из персональных компьютеров под управлением Microsoft Windows, инфицированных файловым вирусом Win32.Rmnet.12, продолжает расти. Напомним, что этот вирус обладает способностью к самораспространению без участия пользователя и реализует на зараженном устройстве функции бэкдора, а также позволяет похищать конфиденциальную информацию. Темпы увеличения численности первой из двух подсетей Win32.Rmnet.12 несколько снизились: если в январе к ней ежесуточно подключалось в среднем порядка 18 000 вновь инфицированных ПК, то в феврале это число составило 14 000. Данный процесс наглядно продемонстрирован на представленной ниже диаграмме. Динамика регистрации новых ботов в ботнете Win32.Rmnet.12 в феврале 2014 года (1-я подсеть)

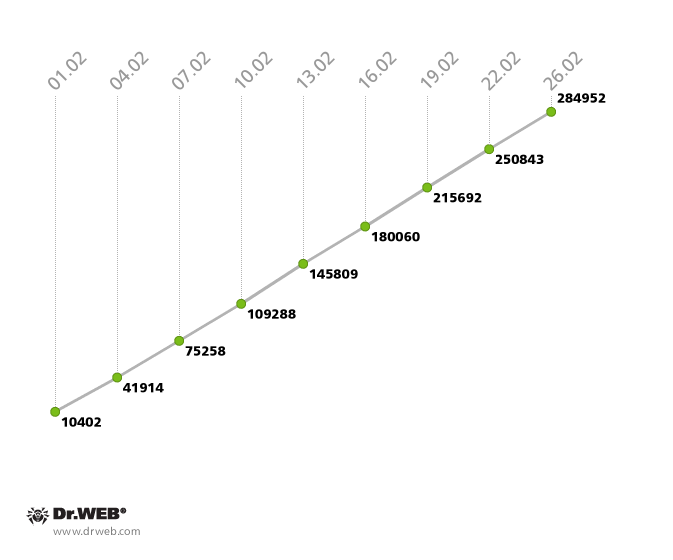

Во второй подсети Win32.Rmnet.12 также наметилась тенденция к снижению числа ежесуточно инфицируемых ПК: в конце января эта цифра в среднем составляла 12 000, а к концу февраля достигла 10 000. Динамика прироста численности второй подсети ботнета Win32.Rmnet.12 показана на следующей диаграмме. Динамика регистрации новых ботов в ботнете Win32.Rmnet.12 в феврале 2014 года (2-я подсеть)

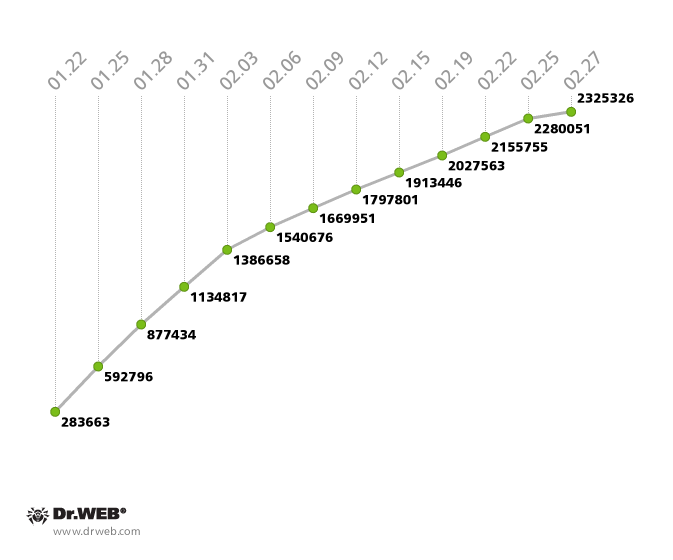

Практически не изменилось количество ПК, на которых антивирусное ПО Dr.Web фиксирует наличие вредоносного модуля Trojan.Rmnet.19: в конце января их число составляло 2 633, а спустя месяц — 2 523. По-прежнему действует и узкоспециализированный ботнет BackDoor.Dande, предназначенный для хищения информации из используемых аптеками и фармацевтическими компаниями автоматизированных систем заказа медикаментов. По сравнению с последней неделей января его совокупная численность выросла на 93 зараженные машины и составила 1023 ПК. Немного сократилось количество компьютеров производства компании Apple, зараженных троянцем для Mac OS X, известным под наименованием BackDoor.Flashback.39: в конце января в данной бот-сети насчитывалось 28 160 зараженных «маков», а по данным на 25 февраля их совокупное количество сократилось до 22 773. Как и прежде, лидерами по числу заражений BackDoor.Flashback.39 являются США и Канада. Продолжается постепенный рост бот-сети, состоящей из устройств, инфицированных первым в истории буткитом для мобильной ОС Android, известным под именем Android.Oldboot.1.origin. Компания «Доктор Веб» ранее сообщала о его распространении в одном из своих информационных материалов. Напомним, что эта вредоносная программа размещает один из своих компонентов в загрузочном разделе файловой системы, который запускает троянца одновременно с загрузкой ОС Android. Таким образом, часть троянца Android.Oldboot устанавливается в систему как обычное Android-приложение и в дальнейшем функционирует в качестве системного сервиса, подключаясь к удаленному серверу злоумышленников и получая от него различные команды – в частности загрузки, установки или удаления определенных приложений. Наиболее вероятным путем внедрения данной угрозы на мобильные устройства является установка злоумышленниками модифицированной версии прошивки, содержащей необходимые для работы троянца изменения. При этом удаление вредоносного приложения обычно не приводит к положительному результату, поскольку при следующей загрузке устройства внедренный в файловую систему скрипт выполнит их повторную установку, вновь инфицировав файловую систему. На данный момент численность ботнета составляет около 400 000 зараженных устройств, подсчитанных по уникальным IMEI в период с 1 по 27 февраля. Ранее подсчет велся по IP-адресам, зарегистрированным на управляющем сервере. Прирост бот-сети по числу таких IP-адресов в период с 22 января по 27 февраля 2014 года показан на следующем графике:

В настоящее время специалистам компании «Доктор Веб» помимо данных об IP-адресах удалось получить статистику по уникальным IMEI инфицированных устройств. Динамика прироста бот-сети Android.Oldboot в феврале 2014 года (статистика по уникальным IMEI) показана на следующей диаграмме:

Нашествие рекламных троянцев В феврале чрезвычайно широкое распространение получили вредоносные программы, предназначенные для подмены рекламных модулей при просмотре веб-сайтов, а также демонстрации назойливой рекламы в окнах браузеров. В начале месяца специалисты компании «Доктор Веб» добавили в вирусные базы сигнатуру троянца Trojan.Admess.1, маскировавшегося под проигрыватель Adobe Flash и устанавливавшегося в качестве надстройки к браузерам Microsoft Internet Explorer, Mozilla Firefox, Opera и Google Chrome. Основное предназначение данной троянской программы — подмена рекламных модулей (и демонстрация новых) при просмотре пользователем различных веб-страниц. Подробному описанию принципа действия Trojan.Admess.1 была посвящена опубликованная на сайте компании «Доктор Веб» статья. Вскоре вирусные аналитики обнаружили еще одну похожую угрозу — Trojan.Triosir.1. Этот троянец также устанавливался на инфицированных компьютерах в виде надстройки к браузеру и распространялся под видом «полезного» приложения. С особенностями архитектуры этой троянской программы можно ознакомиться в соответствующей тематической статье. Согласно собранной компанией «Доктор Веб» статистике, рекламные троянцы Trojan.Admess.1, Trojan.Triosir.1, Trojan.Zadved.1 неизменно находятся в верхней части списка вредоносных программ, обнаруживаемых на компьютерах пользователей. Прочие угрозы февраля Не обошли своим вниманием злоумышленники и пользователей компьютеров производства компании Apple: в феврале в вирусные базы Dr.Web был добавлен троянец Trojan.CoinThief, предназначенный для кражи криптовалюты на устройствах, работающих под управлением Mac OS X. Основное функциональное назначение этой вредоносной программы — мониторинг трафика с целью хищения приватных данных из приложений для добычи электронной криптовалюты Bitcoin и Litecoin. Также, в случае если на инфицированном компьютере установлен клиент платежной системы Bitcoin-Qt, Trojan.CoinThief модифицирует эту программу и похищает приватные данные непосредственно из нее. Троянцу Trojan.CoinThief была посвящена небольшая заметка, опубликованная в новостном разделе сайта компании «Доктор Веб». Другая угроза, получившая наименование Trojan.PWS.OSMP.21, была создана злоумышленниками специально для атаки на терминалы одной из наиболее популярных в России платежных систем. Trojan.PWS.OSMP.21 распространяется в виде динамической библиотеки, которая проникает в терминал с использованием инфицированного флеш-накопителя и прописывает себя в отвечающую за автозагрузку ветвь системного реестра Windows под именем Taskbar. Троянец отыскивает на зараженном устройстве конфигурационный файл, файлы журналов, а также собирает информацию о жестком диске устройства, после чего все эти данные в зашифрованном виде передает на принадлежащий злоумышленникам сервер. Более подробная информация о Trojan.PWS.OSMP.21 изложена в соответствующей обзорной статье. Еще один опасный троянец, которого можно отнести к категории RAT (Remote Administration Tool, т. е. средство удаленного администрирования), получил наименование Trojan.PWS.Papras.4. Он обеспечивает работу на инфицированном компьютере нескольких функциональных модулей: один из них реализует функции VNC-севера, другой — сервера Socks Proxy. Еще один модуль позволяет встраивать в просматриваемые пользователем веб-страницы постороннее содержимое (веб-инжекты). Дополнительный модуль (Grabber) предназначен для передачи злоумышленникам содержимого заполняемых пользователем форм в популярных браузерах. Наконец, Trojan.PWS.Papras.4 позволяет выполнять на инфицированном ПК около десяти различных команд, передаваемых злоумышленниками с удаленного сервера. Подробнее о возможностях и функциях этого троянца рассказано в опубликованном на сайте компании «Доктор Веб» информационном материале. Угрозы для мобильной платформы Android Для пользователей Android-устройств февраль оказался весьма насыщенным в плане событий, связанных с информационной безопасностью. Так, в начале месяца специалистами компании «Доктор Веб» было обнаружено несколько опасных приложений, встроенных в различные образы операционной системы Android и выполнявших скрытую отправку СМС-сообщений. В частности, одна из этих троянских программ представляла собой аудиоплеер, который без предупреждения пытался зарегистрировать пользователей в китайском музыкальном онлайн-сервисе, отправив для этого СМС, содержащее IMSI-идентификатор. Эта программа не только обладала необъявленным функционалом, но и не контролировала число пересылаемых сообщений, выполняя их отправку при каждом своем запуске и списывая со счета абонента сумму, эквивалентную 5-7 рублям. Другой схожий по функционалу троянец был встроен в одно из модифицированных системных приложений и также незаметно выполнял отправку СМС, но уже с информацией об IMEI-номере мобильного устройства. Обе угрозы были классифицированы как СМС-троянцы и внесены в вирусную базу под именами Android.SmsSend.1081.origin и Android.SmsSend.1067.origin соответственно. Не осталась без внимания киберпреступников история с прекращением поддержки разработчиком популярной мобильной игры Flappy Bird: вскоре после того, как она была удалена из каталогов приложений Google Play и App Store, в Интернете появилось не только множество аналогов-подражателей, но также и вредоносные приложения, выдаваемые предприимчивыми мошенниками за оригинал. В действительности же пользователям предлагались типичные троянцы семейства Android.SmsSend, осуществляющие отправку дорогостоящих СМС-сообщений. Что же касается Android-угроз, распространяемых среди южнокорейских пользователей, то здесь ситуация в некоторой степени улучшилась: по сравнению с предыдущим месяцем, специалистами компании «Доктор Веб» было зарегистрировано 90 случаев распространения вредоносных программ при помощи СМС-спама, что на 36,6% меньше аналогичного показателя января. При этом стоит отметить, что большая часть троянцев размещалась киберпреступниками на облачных файловых хранилищах, таких как Dropbox и Google Drive, в то время как ранее злоумышленники предпочитали использовать собственные веб-сайты. Наиболее часто пользователи Android-устройств Южной Кореи сталкивались с трянцами Android.SmsSpy.65.origin и Android.Spy.64.origin (по 27 случаев рассылки нежелательных СМС-сообщений, содержащих ссылку на загрузку вредоносной программы), а также Android.Spy.55.origin (10 случаев) и Android.SmsSpy.53.origin (9 случаев). Также в последнем зимнем месяце текущего года в вирусные базы компании «Доктор Веб» было внесено несколько записей для новых версий ряда коммерческих шпионских приложений, которые, судя по всему, по-прежнему остаются востребованными на мобильном рынке. Вредоносные файлы, обнаруженные в почтовом трафике в феврале

Редактор раздела: Александр Авдеенко (info@mskit.ru) Рубрики: Безопасность Ключевые слова: вирус, безопасность, антивирус, вирусная активность

наверх

Для того, чтобы вставить ссылку на материал к себе на сайт надо:

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

А знаете ли Вы что?

NNIT.RU: последние новости Нижнего Новгорода и Поволжья16.01.2026 RUTUBE запускает новую систему привилегий для авторов контента 16.01.2026 Как россияне провели каникулы с сервисами Яндекса 16.01.2026 VK Видео проанализировал контентные предпочтения россиян в новогодние каникулы

|

||||