Тесты цифровой техники

|

|

|

|

Отчет IBM X-Force: В 2011 году отмечен прогресс в борьбе с угрозами безопасности, однако злоумышленники адаптируются к изменениям

23.03.2012 15:15

версия для печати

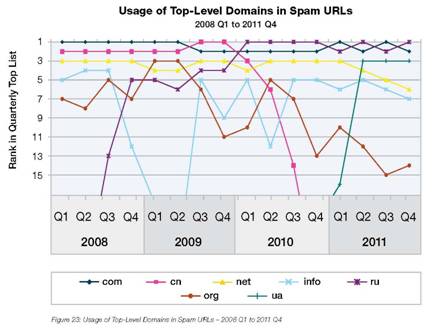

В отчете X-Force 2011 Trend and Risk Report также сообщается: о снижении объема спама на 50% по сравнению с 2010 годом; о более обязательном отношении поставщиков программного обеспечения к выпуску патчей, устраняющих уязвимости их ПО – в 2011 году 36% уязвимостей программных продуктов оставались без «фирменных» исправлений по сравнению с 43% в 2010 году; о возросшем качестве программного кода – в частности, уязвимости Web-приложений, называемые «межсайтовым скриптингом» (Cross Site Scripting, XSS), почти в два раза реже присутствуют в программах, разрабатываемых клиентами IBM, чем это было четыре года назад. Вместе с тем замечено, что атакующая сторона продолжает приспосабливать средства атаки к отмеченным улучшениям информационной безопасности. X-Force сообщает о росте следующих новых тенденций в атаках: мобильные эксплойты, автоматическое угадывание паролей и всплеск фишинговых атак. Выявлен также рост числа автоматизированных атак типа "Shell Command Injection", направленных против Web-серверов, что может быть реакцией злоумышленников на успешные усилия по устранению других видов уязвимостей Web-приложений. Отчет IBM X-Force 2011 Trend and Risk Report основан на информации, которая собрана одной из ведущих в отрасли группой исследователей ИТ-безопасности в процессе изучения публично известных уязвимостей, выявленных более чем у 4000 клиентов, а также на данных мониторинга и анализа, в среднем, 13 млрд. событий безопасности, ежедневно происходивших в 2011 году. «2011 год принес на удивление хорошие результаты в борьбе с компьютерными преступлениями, достигнутые благодаря старанию представителей ИТ-индустрии улучшить качество программного обеспечения, — подчеркнул Том Кросс (Tom Cross), руководитель отдела анализа и стратегии борьбы с угрозами (Threat Intelligence and Strategy) в IBM X-Force. — В ответ на это злоумышленники продолжают развивать методы атак, чтобы находить новые лазейки для проникновения в сети организаций. До тех пор, пока атакующие извлекают выгоду из киберпреступлений, организации должны с особым вниманием относиться к определению приоритетов и устранению уязвимостей ИТ-безопасности». По-видимому, благодаря внедрению в компаниях более совершенных методов защиты, в 2011 году в сфере ИТ-безопасности наметились следующие положительные тенденции: ° Сокращение на 30% числа доступных вредоносных программ (эксплойтов), использующих конкретную уязвимость ПО — Зачастую, по мере выявления уязвимостей программного обеспечения, в Интернете появляются эксполойты, которыми злоумышленники могут воспользоваться для взлома персональных компьютеров и серверов. В 2011 году таких эксплойтов было создано и выложено в Интернете приблизительно на 30% меньше, чем в среднем за последние четыре года. Данное улучшение может быть связано с архитектурными и процедурными изменениями, осуществленными разработчиками программного обеспечения и затруднившими использование уязвимостей злоумышленниками. ° Уменьшение числа неисправленных уязвимостей — Когда уязвимости программного обеспечения выявлены и публично обнародованы, очень важно, чтобы ответственные поставщики ПО выпустили в кратчайшие сроки соответствующие патчи, устраняющие эти уязвимости. Некоторые такие уязвимости в итоге не устраняются, однако процентное соотношение таких «незакрытых лазеек» устойчиво сокращается на протяжении последних нескольких лет. В 2011 году этот показатель снизился до 36% по сравнению с 43% в 2010 году. ° Двукратное сокращение количества уязвимостей ПО типа «межсайтовый скриптинг» (XSS) в результате повышения качества программного кода — Команда IBM X-Force отмечает значительный прогресс в качестве программного обеспечения, разработанного организациями, которые пользуются подобными IBM AppScan OnDemand инструментами для анализа, поиска и устранения ошибок в программном коде. XSS-уязвимости в программном обеспечении клиентов IBM сегодня встречаются в два раза реже, чем это было четыре года назад. Тем не менее, данный вид уязвимости по-прежнему присутствует в 40% приложений, обработанных сканером IBM – достаточно высокий показатель для уязвимости, хорошо изученной и поддающейся устранению. ° Сокращение объема спама — Созданная IBM глобальная система мониторинга спама зарегистрировала в 2011 году почти двукратное снижение его количества. Это может быть связано с ликвидацией нескольких крупных спам-сетей (ботнетов спама), вероятно, затруднившей массовую рассылку нежелательной почты. Команда IBM X-Force стала свидетелем нескольких этапов эволюции спама за последние семь лет – технологии фильтрации спама постоянно совершенствовались, и спамерам приходилось соответствующим образом адаптировать свои средства и методы. Атакующие активно совершенствовали свои вредоносные технологии в 2011 году Тем не менее, наряду с описанными выше улучшениями, отмечен рост новых тенденций в организации атак, а также обнаружен целый ряд серьезных уязвимостей сетевой защиты и безопасности приложений. Атакующие становятся более профессионально подготовленными и изощренными в своих действиях. Команда X-Force сообщает о росте активности трех основных видов атак: ° Число атак, использующих уязвимости типа "Shell Command Injection", более чем удвоилось — Многие годы одним из распространенных способов взлома Web-сайтов и Web-приложений, работающих с базами данных, были атаки, получившие название «SQL-инъекций» (SQL Injection). Этот метод, основанный на внедрении в запрос произвольного SQL-кода, позволяет атакующему манипулировать базой данных того или иного сайта. В устранении этого вида угрозы достигнут определенный прогресс, что привело в 2011 году к сокращению на 46% числа публично используемых Web-приложений и сервисов с уязвимостями типа "SQL Injection". В связи с этим некоторые злоумышленники стали выбирать своей мишенью новую уязвимость – "Shell Command Injection" – которая позволяет выполнять команды непосредственно на Web-сервере. Число этого вида атак выросло в два-три раза в течение 2011 года. Разработчикам Web-приложений и сервисов следует обратить особое внимание на эту новую тенденцию в технологии атак. ° Всплеск активности в использовании метода автоматического угадывания паролей — Нестойкие пароли и слабая организация парольной защиты сыграли свою негативную роль в целом ряде крупномасштабных нарушений ИТ-безопасности в 2011 году. Злоумышленники регулярно сканируют Интернет в автоматическом режиме для поиска систем со слабыми паролями. Во второй половине 2011 года IBM зафиксировала большой всплеск подобного рода активности по «угадыванию» паролей, нацеленной на системы, которые применяют программные SSH-серверы для безопасного обмена файлами в сети. ° Увеличение числа фишинговых атак, при которых подложные сайты выдают себя за сайты социальных сетей или сервисы почтовых рассылок — Количество фишинговой электронной почты было относительно небольшим в 2010 году и первой половине 2011 года, однако во второй половине 2011 года фишинг вернулся с удвоенной силой, достигнув наибольших с 2008 года объемов. Адреса отправителей многих фишинговых писем маскировались под сайты популярных социальных сетей и почтовых рассылок. Нажимая на ссылки с привлекательными предложениями, которые содержатся в фишинг-сообщениях, пользователи подвергают свои компьютеры опасности заражения вредоносным программным кодом. Часть этого фишингового трафика можно также отнести к т.н. рекламному «скликиванию» ("click fraud") – разновидности сетевого мошенничества, при котором инициируются обманные клики на рекламных ссылках; спамеры в данном случае используют вводящие в заблуждение сообщения электронной почты с ложными ссылками для намеренного «накручивания» рейтинга количества кликов по объявлениям контекстной рекламы или для переадресации, например, на сайты Интернет-магазинов. Новые технологии создают новые лазейки для атак Новые технологии, такие, как мобильные устройства и облачные вычисления, продолжают создавать проблемы для безопасности предприятий: ° В 2011 г. число выявленных и опубликованных эксплойтов для мобильных платформ выросло на 19% — Одной из ключевых тем отчета X-Force по итогам прошлого года стали новые тренды и наиболее эффективные методы управления тенденцией BYOD ("Bring your Own Device", использование личных мобильных устройств для работы). X-Force сообщает о 19%-ном росте числа обнаруженных и обнародованных эксплойтов, нацеленных на мобильные устройства. В пользовании потребителей находится множество разнообразных мобильных устройств, программное обеспечение которых не обновлялось для устранения известных уязвимостей, что создает возможности для атак. Руководителям организаций, в которых сотрудникам разрешается пользоваться в служебных целях личными мобильными устройствами, следует быть готовыми к управлению этим растущим риском. ° Атаки все в большей степени связаны с социальными медиа — В связи с широким распространением социальных медиа и технологий, эта область становится объектом преступной деятельности. IBM X-Force отметила резкое увеличение числа фишинговых писем со ссылками на подложные ресурсы, выдающие себя за сайты социальных медиа; к этой сфере проявляют повышенный интерес опытные злоумышленники. Конфиденциальная информация о работе и частной жизни, которую люди в той или иной форме сообщают в социальных сетях, начинает использоваться при сборе предварительных данных перед атаками с целью несанкционированного проникновения во внутренние сети организаций государственного и коммерческого сектора. ° Облачные вычисления ставят новые задачи обеспечения ИТ-безопасности — Облачные вычисления стремительно превращаются из перспективной технологии в приоритетную, широко распространенную модель поставки ИТ. Как ожидается, быстрый и устойчивый рост рынка облачных решений будет продолжаться вплоть до конца 2013 года. В 2011 году было зафиксировано достаточно много получивших широкую огласку уязвимостей облачных сред, и эти нарушения нанесли серьезный ущерб ряду известных организаций и массе их клиентов. Персоналу служб ИТ-безопасности необходимо с особой тщательностью подходить к выбору между передачей рабочих нагрузок на хостинг поставщикам сервисов облачных вычислений и обслуживанием корпоративных приложений в собственной ИТ-среде из-за критической важности и уязвимости данных. Безопасность облачных вычислений требует предусмотрительности, гибкости и профессионализма от заказчиков. В отчете IBM X-Force подчеркивается, что наибольшего эффекта в управлении безопасностью использования облачных сред можно достичь именно через соглашения об уровне обслуживания (Service Level Agreements, SLAs), поскольку организации могут реально влиять на услуги поставщиков сервисов облачных вычислений лишь в очень ограниченных пределах. Таким образом, при подготовке соглашения об уровне обслуживания следует уделять особое внимание вопросам прав собственности, управления и контроля, предотвращения несанкционированного доступа и прекращения обслуживания по договору. Отчет IBM X-Force призывает клиентов облачных сервисов контролировать все этапы развертывания cloud-решения и в полной мере учитывать его влияние на общий уровень информационной безопасности своего предприятия. «Многие клиенты, которые пользуются сервисами облачных вычислений, задумываются об обеспечении их безопасности. В зависимости от вида развертывания облачного решения, большинство (если не все) технологий оказываются вне контроля клиента, — отметил Райан Берг (Ryan Berg), ведущий специалист IBM в области стратегии безопасности облачных вычислений (IBM Security Cloud Strategist). — Клиенты должны уделять повышенное внимание требованиям к защите данных, которые будут размещаться и обрабатываться в cloud-средах, и проверять способность поставщика облачных сервисов обеспечить необходимый уровень безопасности рабочих нагрузок». IBM продолжает работать со своими клиентами для усиления безопасности и борьбы с новыми уязвимостями. С учетом появления новых угроз безопасности, даются следующие рекомендации по укреплению защиты ИТ-служб: проведение регулярных проверок безопасности; сегментирование важных систем и конфиденциальной информации; обучение пользователей защите от фишинга и «направленного фишинга» ("spear phishing"), и в целом безопасной работе за компьютером; и изучение соответствующих политик и стратегий партнеров по бизнесу. Статистика по регионам – Согласно отчету X-Force, домен .ru продолжает оставаться наиболее используемым в спам-ссылках, несмотря на принимаемые меры по ужесточению правил регистрации доменов; в тройку лидеров по этому показателю также вышла Украина (см. график ниже);

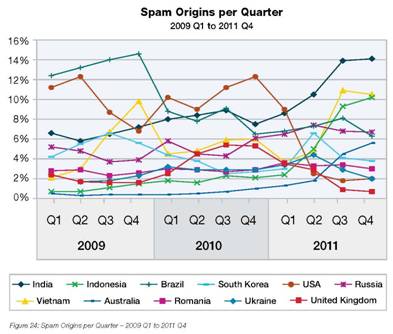

– Снижение активности рассылки спама с российских почтовых адресов, зафиксированное в 2009-10 гг., сменяется новым «укреплением позиций» в этом направлении (см. график).

Об отчете IBM X-Force Trend & Risk Report Отчет исследовательской группы IBM X-Force о тенденциях и рисках информационной безопасности (Trend and Risk Report) представляет собой ежегодную оценку общего состояния безопасности, выполняемую с целью помочь клиентам лучше понять и осмыслить новейшие риски, связанные с нарушением безопасности, и предпринимать необходимые меры по опережению этих угроз. Отчет содержит фактическую информацию из многочисленных источников, включая: каталог X-Force с более 50 тыс. уязвимостями компьютерной безопасности; глобальный поисковый робот (Web crawler), сканирующий Web-страницы; многоязыковые спам-коллекторы; а также системы мониторинга в реальном времени, ежедневно регистрирующие, в среднем, 13 млрд. событий безопасности для почти 4000 клиентов в более 130 странах мира. Эта регистрация 13 млрд. событий в день (или свыше 150 тыс. событий в секунду) является результатом работы девяти международных центров IBM по управлению безопасностью (Security Operations Centers, SOC), которые предоставляют клиентам профессиональные услуги категории Managed Security Services. Редактор раздела: Алена Журавлева (info@mskit.ru) Рубрики: Интеграция, Оборудование, Безопасность Ключевые слова: информационная безопасность сетей, информационная безопасность защита, безопасность информационных систем обеспечение безопасности, анализ информационной безопасности, информационная безопасность организации, безопасность, информационная безопасность, сетевая безопасность, системы безопасности, защита персональных данных, персональные данные

наверх

Для того, чтобы вставить ссылку на материал к себе на сайт надо:

|

|||||

А знаете ли Вы что?

NNIT.RU: последние новости Нижнего Новгорода и Поволжья16.01.2026 RUTUBE запускает новую систему привилегий для авторов контента 16.01.2026 Как россияне провели каникулы с сервисами Яндекса 16.01.2026 VK Видео проанализировал контентные предпочтения россиян в новогодние каникулы

|

||||