Тесты цифровой техники

|

|

|

|

Злоумышленники взламывают системы, чтобы получить доступ к веб-камерам и микрофонам пользователей

24.08.2012 09:25

версия для печати

В одном из видеороликов злоумышленник заявляет на весь мир о своих целях и намерениях. Далее рассмотрим некоторые кадры из этой видеозаписи. «Привет YouTube! Приглашаю посмотреть мое второе видео «Взломай Этот Компьютер», где я покажу вам мой обновленный RAT, с новыми функциями и измененными видом сервера и клиента», - говорится в видео.

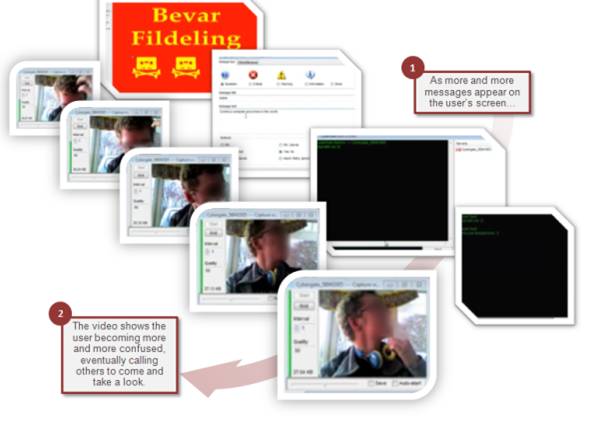

«Как я подлавливаю людей при помощи моего RAT. Вызывает сердечные приступы, замешательство и многое другое. Первым делом я сделал так, чтобы компьютер этого парня начинал издавать крик. Он быстро закрывает программу, но я запускаю ее снова. Он делает все что может, чтобы остановить это (бьется как рыба об лед и бьет по компьютеру, потому что, как я думаю, другие люди были дома). Наслаждайтесь этим видео!», - комментирует автор атаки свой ролик. Те, кто не имеют прямого отношения к IT-индустрии, могут даже не иметь представления, что такое RAT (Remote Access Tool – Инструмент удаленного доступа). Также они могут не знать и о простых приемах социальной инженерии, в том числе о возможности взлома их компьютера и полного управления им через интернет. RAT – это программное обеспечение, предоставляющее интерфейс удаленного управления другим компьютером из любой точки земного шара. Есть множество сценариев легального использования RAT, но злонамеренных насчитывается не меньше. Не углубляясь в вопросы распространения инструментов RAT, скажем, что сегодня применяется несколько весьма «творческих» способов заставить пользователя установить программу (используя эксплойты, уязвимости и методы социальной инженерии). Порабощение По мере развития Web 2.0 и поточного вещания, в интернете стало появляться всё больше видеозаписей, высмеивающих тех людей, компьютеры которых были взломаны. Обычно на их компьютер устанавливается RAT, в результате чего хакер может выполнить следующие действия: - Отслеживать использование ПК и интернета - Прослушивать звук (через микрофон) - Подсматривать (через веб-камеру) - Включать и выключать веб-камеру и монитор в реальном времени Более того, если компьютер включен и подсоединён к сети Интернет, злоумышленник может получить полный контроль над ним. Следующие серии кадров являются примерами записей, сделанных злоумышленниками и выкладываемых на YouTube. Пример 1 На нижеследующих кадрах вы видите пользователя, дезориентированного внезапной атакой на его компьютер.

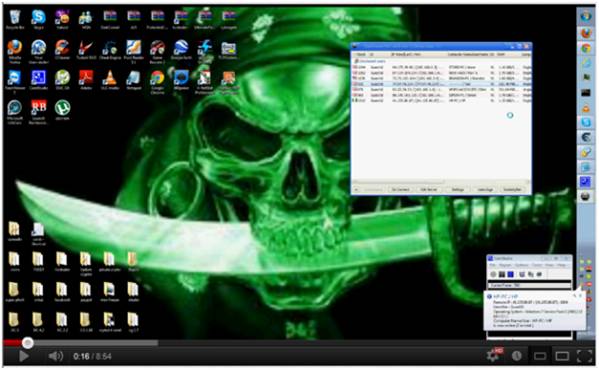

1 «Все новые и новые сообщения появляются на экране пользователя» 2 «Ролик показывает, как пользователь погружается во все большее замешательство, начинает звать других людей, чтобы они подошли и посмотрели, что происходит». Пример 2 В этом примере мы видим рабочий стол хакера, где в правом верхнем углу имеется окошко, содержащее названия 7 компьютеров, к которым он может получить доступ.

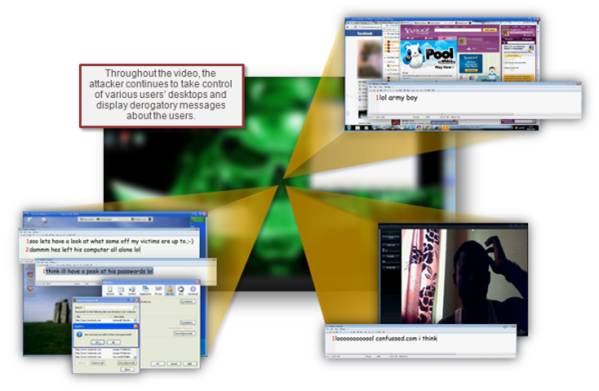

В данном видео были показаны рабочие столы нескольких взломанных компьютеров и приведены сообщения, описывающие действия злоумышленника.

На протяжении ролика злоумышленник контролирует компьютеры различных пользователей и создаёт оскорбительные сообщения о них. Эти примеры позволяют нам понять мотивацию подобных злоумышленников. Но чтобы защитить себя и свой компьютер, и не подцепить RAT, убедитесь, что ваши антивирусные базы всегда находятся в актуальном состоянии. Как не допустить появление RAT на вашем ПК: 1. Устанавливайте только те приложения, которые действительно безопасны и вызывают доверие. Старайтесь всегда читать описания программ перед их установкой. Также, устанавливая ПО, всегда следите, что загрузка происходит с доверенного источника; 2. Будьте осторожны и имейте здравый смысл, когда вам предлагается перейти по ссылке или загрузить и установить программы в письмах или мгновенных сообщениях. Никогда не переходите по анонимным ссылкам в почте или мессенджерах. Также не стоит безрассудно использовать ссылки и от тех, кому вы доверяете. Они могут просто не знать, что советуют вам вредоносную программу или веб-сайт. 3. Не устанавливайте программы, если получаете сообщение об обновлении популярного ПО известных поставщиков от сторонних компаний. Всегда устанавливайте обновления только напрямую от разработчиков. Редактор раздела: Алена Журавлева (info@mskit.ru) Рубрики: Безопасность Ключевые слова: информационная безопасность сетей, информационная безопасность защита, безопасность информационных систем обеспечение безопасности, анализ информационной безопасности, информационная безопасность организации, безопасность, информационная безопасность, сетевая безопасность, системы безопасности, защита персональных данных, персональные данные

наверх

Для того, чтобы вставить ссылку на материал к себе на сайт надо:

|

|||||

А знаете ли Вы что?

NNIT.RU: последние новости Нижнего Новгорода и Поволжья16.01.2026 RUTUBE запускает новую систему привилегий для авторов контента 16.01.2026 Как россияне провели каникулы с сервисами Яндекса 16.01.2026 VK Видео проанализировал контентные предпочтения россиян в новогодние каникулы

|

||||