Тесты цифровой техники

|

|

|

|

Trickbot начал охоту за данными клиентов крупнейших мировых компаний

22.02.2022 14:06

версия для печати

В чем главная опасность Trickbot Trickbot — это сложное ПО с более чем 20 модулями, которые можно загружать и запускать по запросу. Его универсальная инфраструктура может использоваться различными семействами вредоносных программ и наносить большой ущерб зараженным устройствам. Операторы Trickbot кодируют и перемешивают тело вредоносной программы, чтобы затруднить ее анализ и удаление, — это свидетельствует о высоком уровне их технической подготовки.

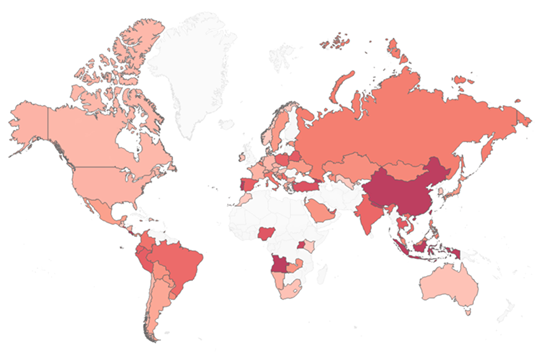

Как происходит заражение Trickbot очень тщательно выбирает жертв, охотясь за конфиденциальной информацией пользователей на сайтах и в приложениях крупных сервисов. Его операторы покупают в даркнете базу данных с украденными адресами электронной почты и рассылают письма с вредоносными файлами, в которых содержатся URL-адреса с полезной нагрузкой Trickbot. Когда пользователь скачивает и открывает такой документ, в процессе активируя макрос, запускается первая стадия атаки — на устройство загружается основная часть полезной нагрузки Trickbot. Затем вредоносный код запускается и закрепляется на устройстве. Далее злоумышленники могут установить вспомогательные модули, которые выполняют различные функции, например, распространяют вредоносные программы по зараженной корпоративной сети, крадут конфиденциальную корпоративную информацию и учетные данные для доступа к банковским сайтам и приложениям. Украденная информация впоследствии может использоваться для получения доступа к сервисам крупных компаний, кражи денежных средств, продажи учетных данных, попыток использовать их для доступа к другим крупным ресурсам — то есть, всех видов злонамеренных действий, которые только могут прийти в голову киберпреступникам. Случаи заражения Trickbot по странам Ниже представлена тепловая карта, созданная на основе данных телеметрии Check Point Software Technologies, которая показывает процент пострадавших от Trickbot компаний в разных странах.

Рис.1. Процент организаций, затронутых Trickbot (чем темнее цвет, тем больше случаев заражения) В таблице ниже указан процент организаций, затронутых Trickbot, по регионам:

«Число заражений Trickbot поражает. На данный момент мы зарегистрировали более 140 000 заражений устройств с целью кражи данных клиентов многих крупных и уважаемых компаний по всему миру. Мы обратили внимание на то, что операторы Trickbot используют низкоуровневые языки программирования и продумывают код вплоть до мельчайших деталей, — говорит Александр Чайлытко, специалист по исследованиям и инновациям в области кибербезопасности в Check Point Software Technologies. — Атаки на пользователей крупных компаний позволяют операторам получить доступ к хранилищам конфиденциальных данных, используя которые они могут навредить еще сильнее. В то же время нам известно, что операторы инфраструктуры также имеют большой опыт разработки вредоносных программ из готовых модулей. Сочетание этих двух факторов и позволяет Trickbot оставаться опасной угрозой уже более 5 лет. Я настоятельно всем рекомендую открывать документы только из надежных источников и использовать уникальный пароль для каждого сервиса». Как защититься Эксперты Check Point Software Technologies советуют открывать вложения только от надежных отправителей и отключить автоматический запуск макросов внутри документов. Также необходимо регулярно обновлять операционную систему, установить последнюю версию антивируса и использовать уникальный пароль для каждого сервиса. Редактор раздела: Александр Авдеенко (info@mskit.ru) Рубрики: Безопасность

наверх

Для того, чтобы вставить ссылку на материал к себе на сайт надо:

|

||||||||||||||||||||||||||

А знаете ли Вы что?

NNIT.RU: последние новости Нижнего Новгорода и Поволжья16.01.2026 RUTUBE запускает новую систему привилегий для авторов контента 16.01.2026 Как россияне провели каникулы с сервисами Яндекса 16.01.2026 VK Видео проанализировал контентные предпочтения россиян в новогодние каникулы

|

||||